36C3 Watchlist

securityAlle Jahre wieder... gehe ich nicht auf den Chaos Communication Congress... aber schaue mir gerne im Nachhinein die Wiederholungen an. Glücklicherweise stellt der CCC auf media.ccc.de alle Aufzeichnungen frei zur Verfügung. Es folgt eine kurze Liste der für mich sehenswerten Talks. Obwohl die Konferenz nun gut einen Monat her ist, habe ich längst nicht jeden geschaut. Daher sei es mir verziehen, wenn die ein oder andere Perle es nicht in diese Aufzählung geschafft hat.

Verkehrswende selber hacken (Piped-Link)

Wer das Zukleistern von Innenstädten mit Transportmitteln nicht als Ideallösung der Zukunft der Mobilität betrachtet, dem sei dieser Vortrag ans Herz gelegt. Das Aggregieren von Verkehrsdaten des öffentlichen Raums ist die Grundlage erheblichen Optimierungspotentials. Doch dazu müssen diese Daten offen liegen. robbi5 und ubahnverleih zeigen, wie es gehen könnte.

BahnMining - Pünktlichkeit ist eine Zier (Piped-Link)

Apropos Öffis: David Kriesel, der schon auf vergangenen C3s brilliante Talks ablieferte (SpiegelMining, Traue keinem Scan), hat nun mit seiner Analyse der Deutschen Bahn den Hattrick geschnürt. Hierzu sammelte er fast alle in 2019 stattgefundenen Zughalte an deutschen Fernbahnhöfen. Unaufgeregt und neutral präsentiert er grafisch aufbereitete Informationen aus dieser immensen Datenflut. An passender Stelle bietet er einen Einblick in das Feld der Data Science, indem er seine Herangehensweise und Überlegungen genauer beleuchtet.

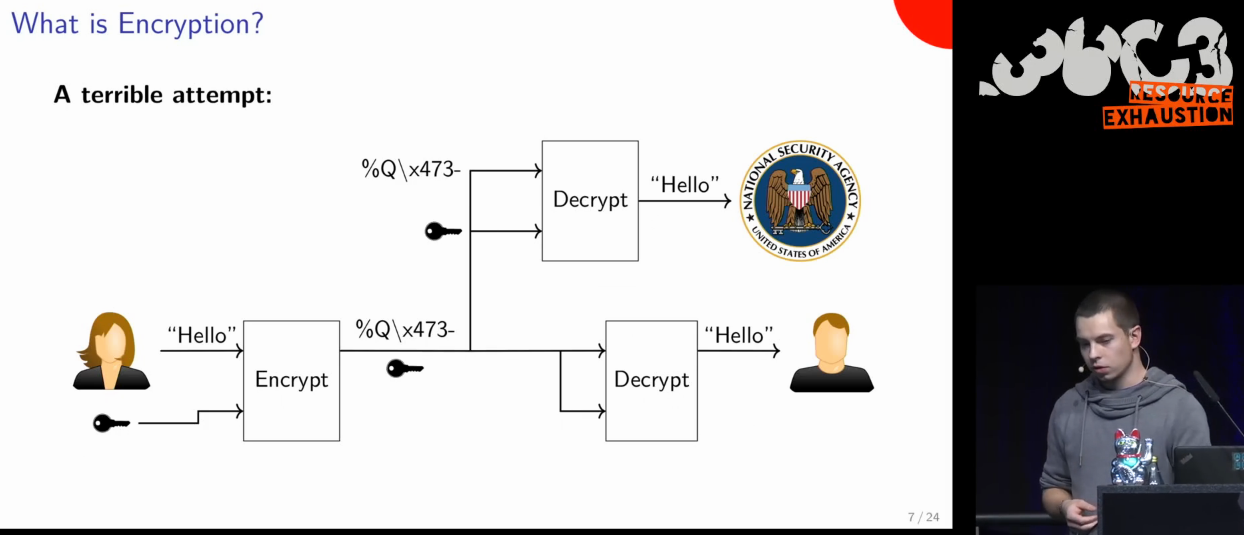

[Englisch] Cryptography demystified - An introduction without maths (Piped-Link)

Speaker OOTS erklärt kryptographische Vorgänge (Verschlüsselung, Authentifizierung, Zertifizierung) bewusst ohne dabei auf die zugrunde liegenden mathematischen Verfahren einzugehen. Exzellent geeignet, um in die Thematik einzusteigen. Diesen Vortrag hätte ich mir während des Studiums gewünscht.

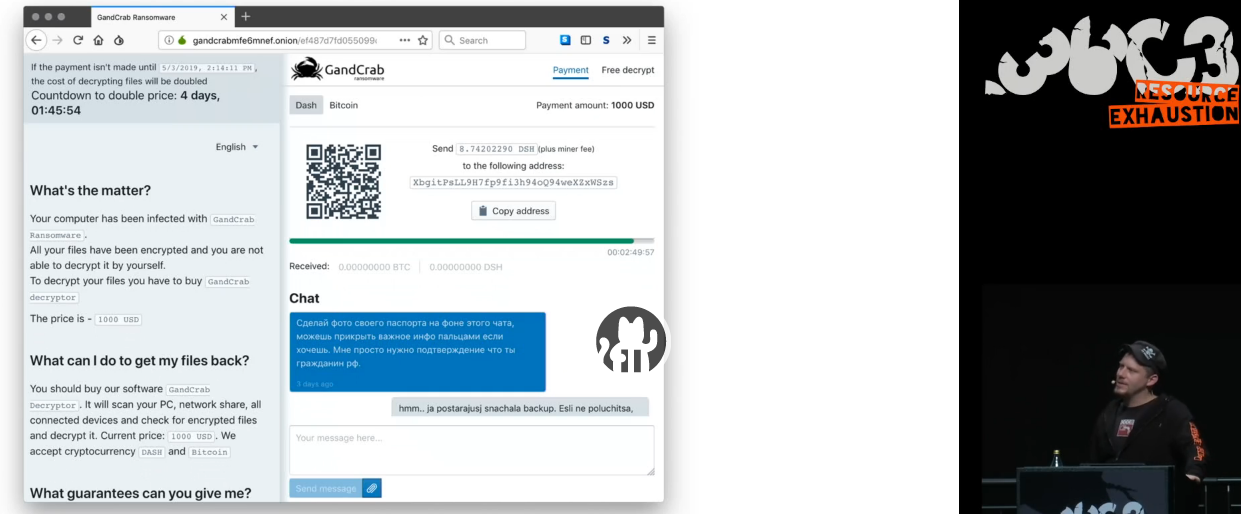

Hirne Hacken - Menschliche Faktoren der IT-Sicherheit (Piped-Link)

Von Linus Neumanns Vortrag war ich zunächst etwas enttäuscht. Denn er beginnt mit dem Vorkauen der hinlänglich bekannten Arten, wie Kriminelle die IT-Systeme über das Einfallstor Mensch zu kompromittieren versuchen. Allerdings streut er frische und unterhaltsame Elemente ein, wie z.B. den Chatverlauf mit dem "Service Desk" einer Hackergruppe (Screenshot), weshalb ich den Vortrag gerne in die Liste aufnehme. Zudem werden am Ende die Ergebnisse eines größer angelegten Phishing-Feldversuchs zur Steigerung der Security Awareness vorgestellt - mit durchaus interessanten Schlussfolgerungen (no clickbait).

[Englisch] Wohnungsbot: An Automation-Drama in Three Acts - A media-art project which automates the search for flats in Berlin and challenges automation narratives (Piped-Link)

Clemens Schöll programmierte sich einen Web Crawler, um sich im umkämpften Berliner Wohnungsmarkt einen Vorteil zu verschaffen. Das ist an sich schon Aufhänger genug für einen Talk, doch in diesem Fall nur die Basis für eine weiterführende philosophische Betrachtung von Für und Wider der Automatisierung im Allgemeinen.

wohnungsbot.de bzw. Code auf GitHub

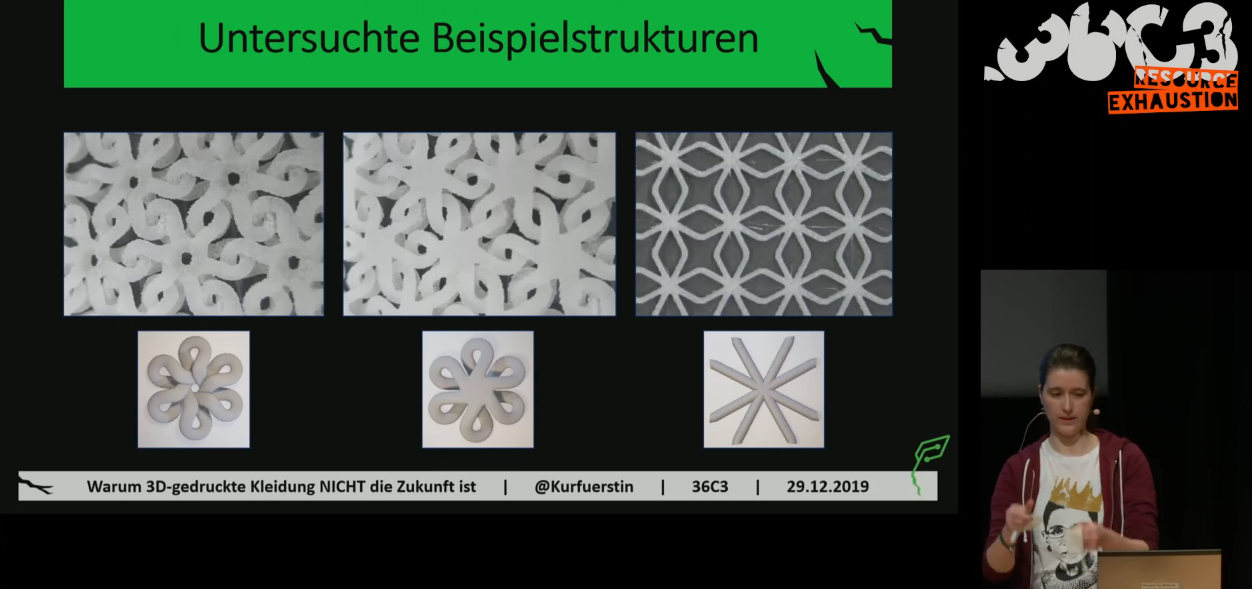

Warum 3D-gedruckte Kleidung NICHT die Zukunft ist (Piped-Link)

Ohne zu spoilern sollte der Titel eigentlich heißen: warum 3D-gedruckte Kleidung NOCH nicht die Zukunft ist. Denn Speaker Kurfuerstin beschreibt zwar ausführlich die Nachteile, die Kleidung aus dem Drucker gegenüber herkömmlich hergestellten Klamotten hat, schließt aber keineswegs einen zukünftigen Technologiedurchbruch aus. Was für die Aufbereitung des Talks spricht: Ich als Laie sowohl im 3D-Druck als auch der Bekleidungstechnik habe nie den Faden verloren (pun intended) und einiges dazu gelernt.

Finfisher verklagen - Rechtsbrüche beim Export von Überwachungssoftware (Piped-Link)

Wenn Staatstrojaner die Freiheit gefährden, tritt Ulf Buermeyer und die Gesellschaft für Freiheitsrechte auf den Plan und verklagt die Geschäftsführung der Entwicklerfirma. Gemeinsam mit Thorsten Schröder wird gezeigt, wie sie die Verwendung der Software u.a. in der Türkei nachweisen und die Beteiligung der Firma belegen. Dabei schlachten sie nicht nur Samples einer Android App forensisch aus, sondern erzählen auch die zugrunde liegende Geschichte, die zeigt, dass ein Trojaner und eine Kalaschnikow gar nicht so verschieden sind.

Let’s play Infokrieg - Wie die radikale Rechte (ihre) Politik gamifiziert (Piped-Link)

Arne Vogelgesang beschreibt die Konsequenzen der spielerischen Aufmüpfigkeit der (rechten) Trollszene. Wenn sich die Online-Community von den Schreibtischen erhebt, führt das nicht immer nur zu ulkigen Auswüchsen, sondern birgt reale Gefahren.

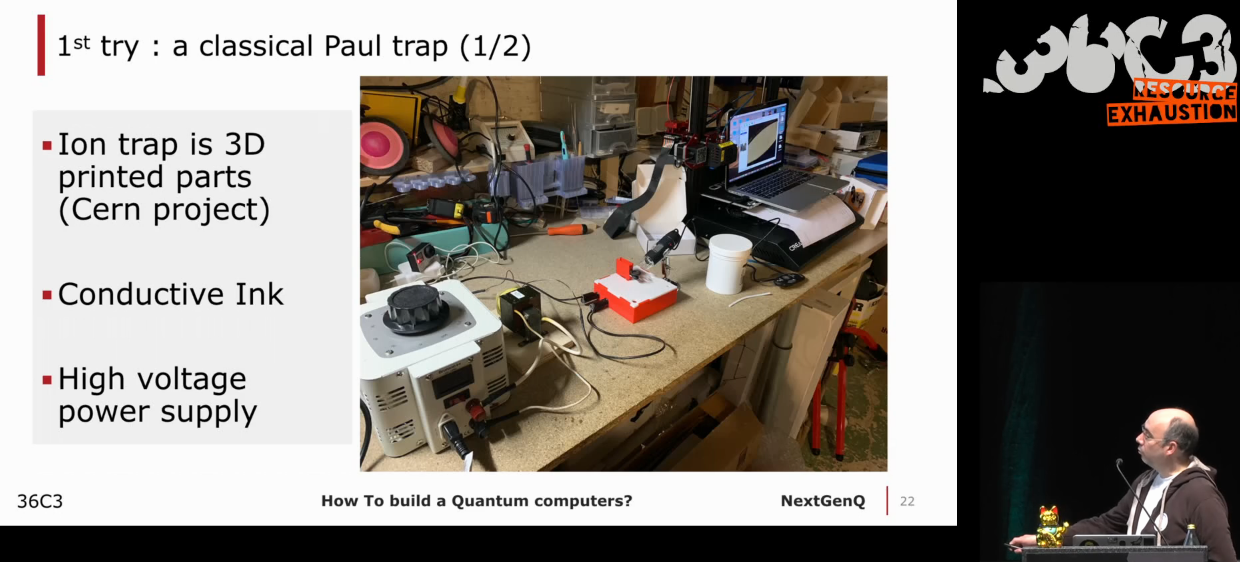

[Englisch] Build you own Quantum Computer @ Home - 99% of discount - Hacker Style ! (Piped-Link)

Der Maker Allain Yann baut in seiner Garage einen Quantencomputer und lässt uns an seinen Fort- und Rückschritten teilhaben. Sein Projekt ist zwar nicht fertig gestellt, aber macht das abstrakte Quantenthema etwas greifbarer.

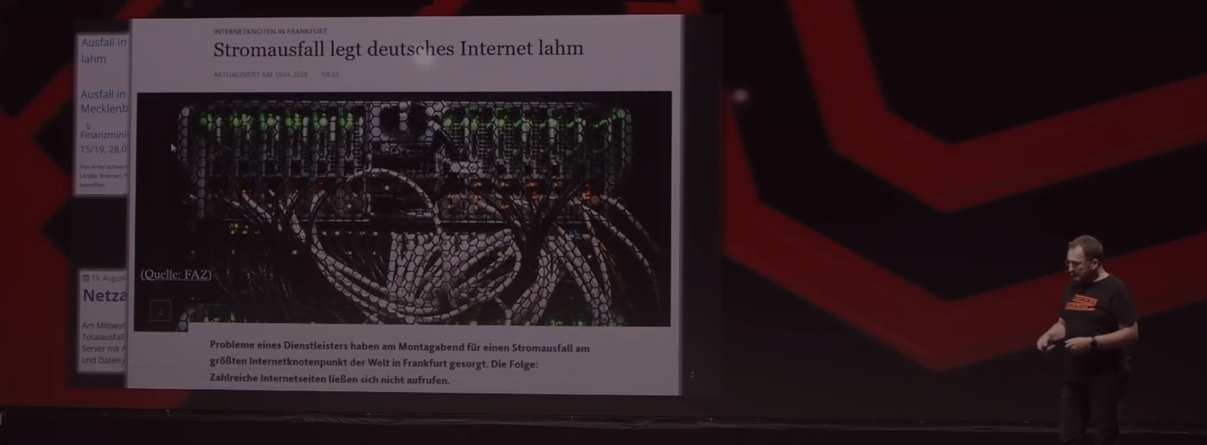

Datacenter - was wir wissen sollten (und trotzdem oft nicht erfahren) (Piped-Link)

So gut wie alle haben täglich bewusst oder unbewusst Kontakt mit mehreren Rechenzentren. Für Günter Eggers ist es unerklärlich, wieso die Bedeutung von Datacentern für die Gesellschaft aktuell kaum thematisiert wird. Er mahnt insbesondere die Politik den Status als kritische Infrastruktur mit vehementeren Maßnahmen zu untermauern. Nebenbei gibt er auch eine anfängerfreundliche Einführung in die allgemeine Beschaffenheit von Rechenzentren.

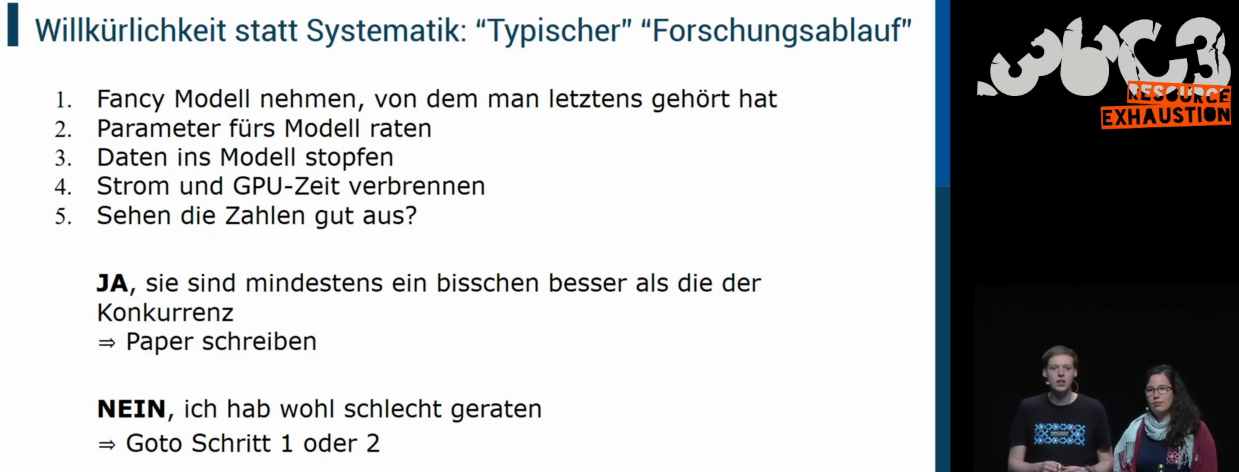

Der Deep Learning Hype - Wie lange kann es so weitergehen? (Piped-Link)

Nadja Geisler und Benjamin Hättasch zeigen, warum Deep Learning zwar oft glänzt, aber nicht immer Gold ist. Dabei setzen sie sich hauptsächlich mit der Anwendung von Deep Learning in der Wissenschaft auseinander, reflektieren darüber hinaus aber auch gesellschaftliche und ökologische Aspekte.

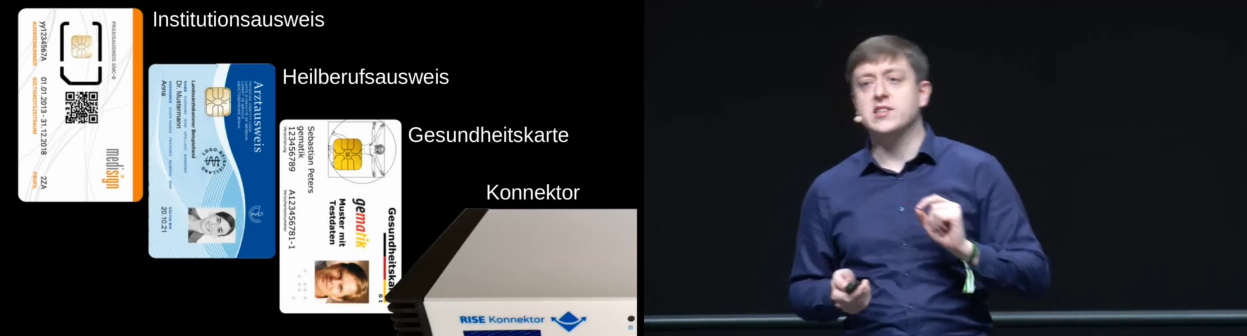

"Hacker hin oder her": Die elektronische Patientenakte kommt! (Piped-Link)

Als Endkunde in der Gesundheitsbranche wird man häufig mit analogen Prozessen konfrontiert. Umständlich und zeitraubend sammelt und verteilt man alle möglichen Formulare, CDs, Befunde & sonstige Artefakte. Die elektronische Patientenakte soll die digitale Revolution bringen. Doch Martin Tschirsich, Dr. André Zilch und Dr. med. Christian Brodowski zeigen, welche Kinderkrankheiten noch behandelt werden müssen. Sie präsentieren, wie sie alle vier Möglichkeiten (siehe Screenshot) der Authentifizierung nutzen konnten, um unerlaubter Weise Zugriff auf eine Patientenakte zu erlangen.

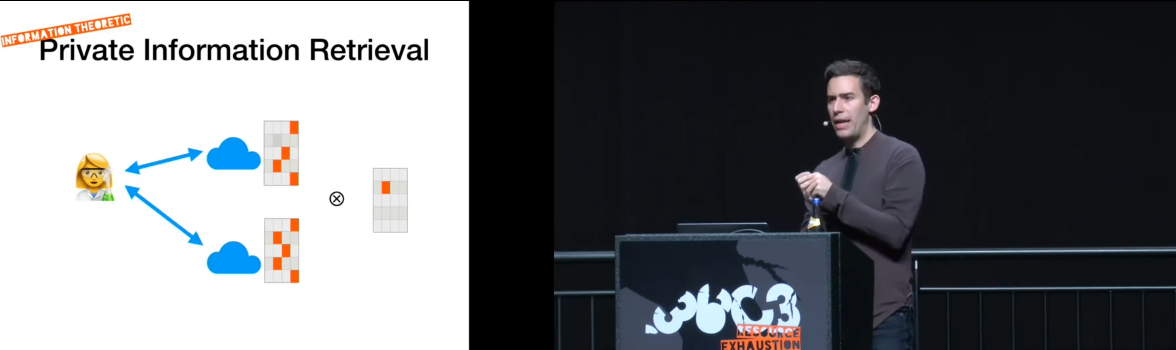

[Englisch] What's left for private messaging? (Piped-Link)

Wer beim Versenden von Nachrichten die Privatsphäre in den Vordergrund stellt, muss aktuell Einbußen bei Benutzerfreundlichkeit, Kosten, Netzwerkeffekten oder Praktikabilität in Kauf nehmen. Will Scott erklärt, warum das so ist und welche jüngsten Entwicklungen die Situation verbessern könnten.

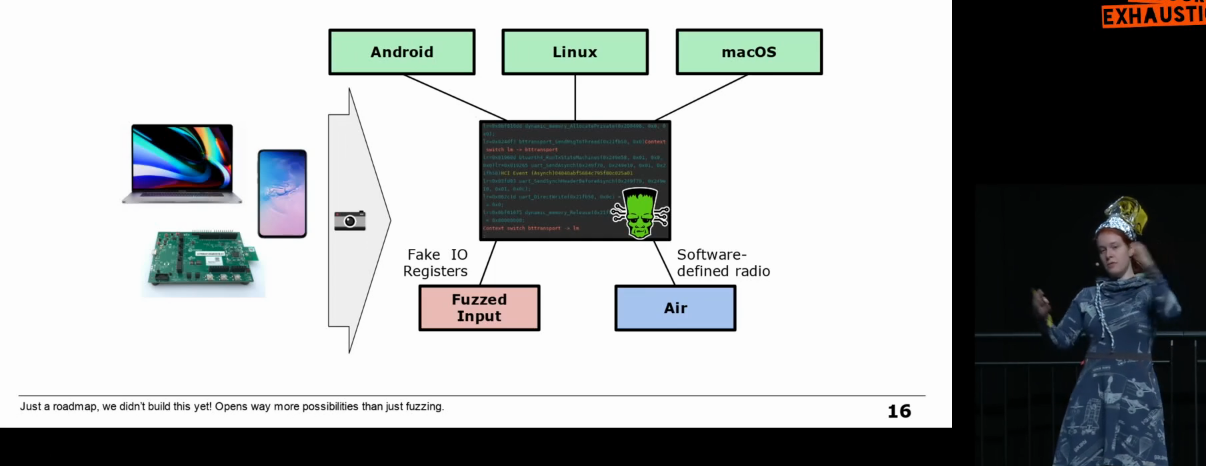

[Englisch] All wireless communication stacks are equally broken (Piped-Link)

Kein typischer Foundations-Talk, aber spannend für jene, die sich für drahtlose Kommunikation interessieren. Jiska beschreibt, wie sie verschiedene Chips hackt und von dort aus erweiterten Zugriff über Treiber und das Betriebssystem bis hin zu anderen Hardware-Chips erlangt. Der Großteil dreht sich um ihr Spezialgebiet Bluetooth.

Security Nightmares 0x14 - Was Sie schon immer nicht darüber wissen wollten wer Ihre Geräte wirklich kontrolliert (Piped-Link)

In gewohnt ruhiger, abgeklärter Manier tauschen sich Frank Rieger und Ron zum 20. Mal über Cyber-Themen des letzten Jahres und Jahrzehnts aus. Zugegebenermaßen ist der Vortrag gespickt mit Insidern und eigensinnigem Humor und somit etwas gewöhnungsbedürftig. Wer nach 10 Minuten nicht damit klar kommt, schaltet besser ab, denn es wird nicht besser.

Der netzpolitische Jahresrückblick - War alles schon mal besser (Piped-Link)

Ein weiteres wiederkehrendes Element ist die Jahresbilanz von netzpolitik.org. Der Chefredakteur Markus Beckedahl gibt in diesem Talk, wie sich vermuten lässt, einen Abriss über die netzpolitischen Ereignisse in 2019. Ein kurzweiliges Unterfangen mit einigen "Ach, das war auch dieses Jahr"-Momenten.

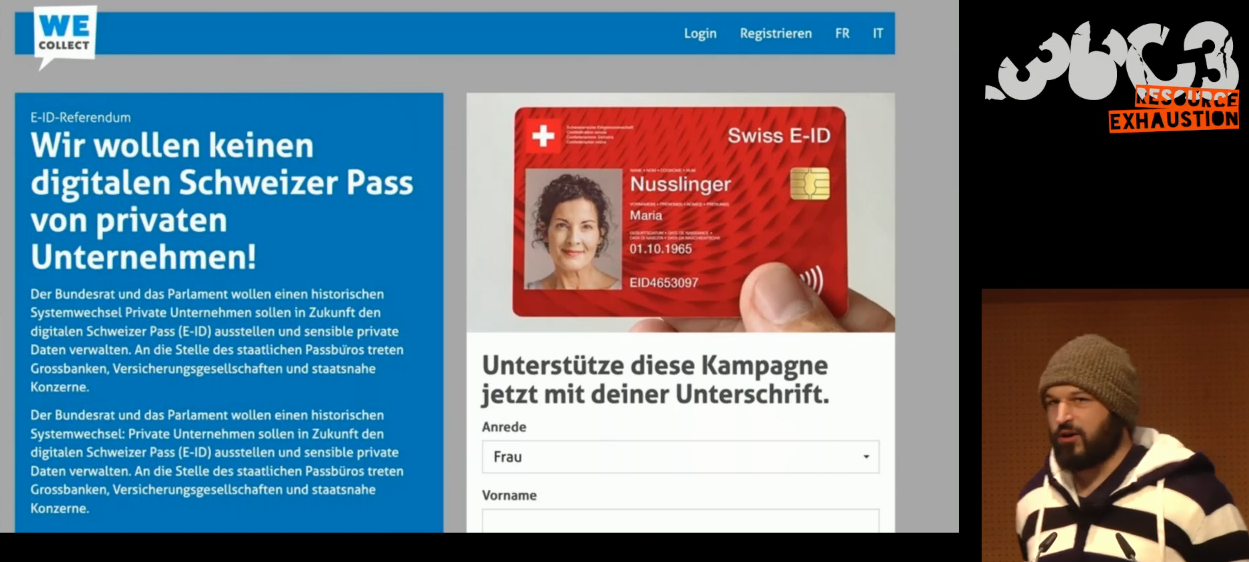

Schweiz: Netzpolitik zwischen Bodensee und Matterhorn - E-ID, E-Voting, Netzsperren und andere netzpolitische Schauplätze (Piped-Link)

Analog tritt die Digitale Gesellschaft für die Netzpolitik der Schweiz auf den Plan. Patrick Stählin und seine Kollegen resümieren die wichtigsten Geschehnisse des vergangenen Jahres. Dabei zeigen die Eidgenossen viele Parallelen zu Deutschland auf.

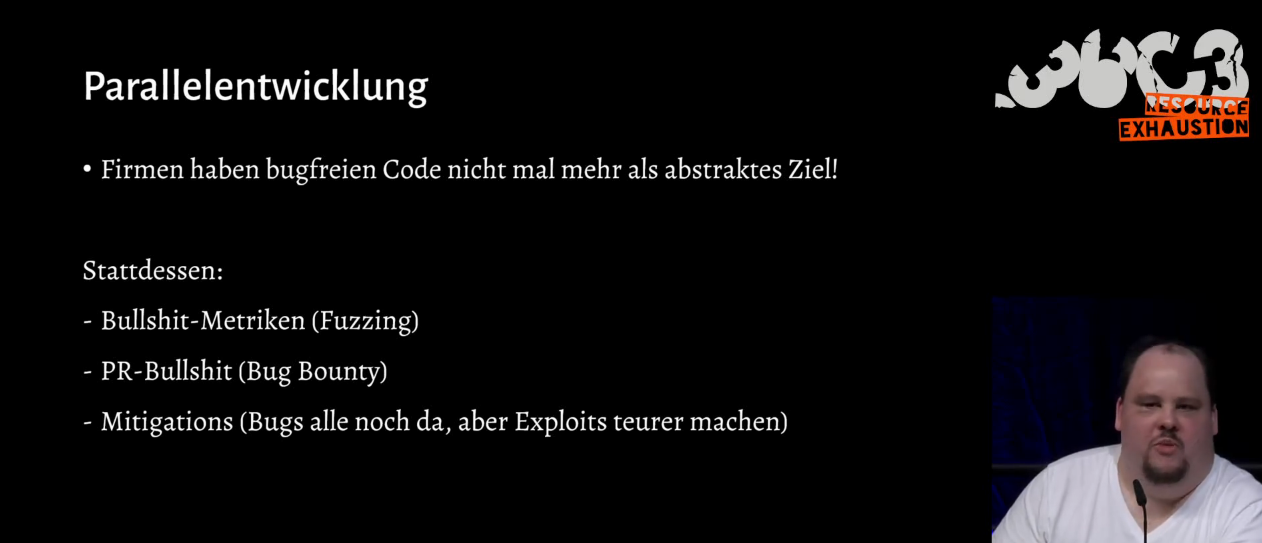

Das nützlich-unbedenklich Spektrum (Piped-Link)

Felix von Leitner fragt sich in seinem Vortrag, ob man Software bauen kann, die nützlich und unbedenklich ist. Dieser Talk bietet verschiedene interessante Denkanstöße für die Softwareentwicklung. Bei Fefes sympathisch einnehmender Art vergisst man allerdings schnell, dass sein Vortrag auf einer Einzelmeinung und keiner wissenschaftlichen Abhandlung fußt. Nicht jede steile These sollte daher für bare Münze genommen werden.

Honorable Mentions:

- Das Hacker Jeopardy (Piped-Link) ist für mich normalerweise stets ein gelungener Ausklang meines persönlichen CCC-Aufzeichnungsmarathon. Dieses Jahr war ich leider etwas enttäuscht, aufgrund der anfänglichen technischen Pannen, der gesichtslosen Alu-Burka und teilweise mäßig originellen Fragen (oder sagt man Antworten?).

- Technikaussetzer gibt es auch bei der Präsentation zum KGB Hack (Piped-Link), wodurch man sich leider nie richtig von der Story fesseln lassen kann.